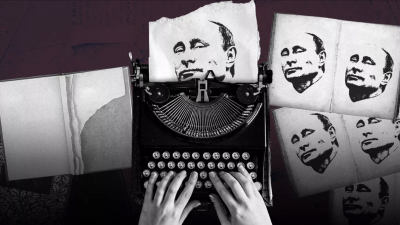

Το Νοέμβριο του 2012, η ερευνητική ειδησεογραφική ιστοσελίδα ProPublica δημοσίευσε σε δύο μέρη ένα άρθρο, το οποίο προσέθεσε μια νέα, σημαντική διάσταση στην κάλυψη του εμφυλίου πολέμου στη Συρία. Το άρθρο βασιζόταν σε κάποια έγγραφα που κατεδείκνυαν ότι ένα συριακό αεροπλάνο πραγματοποίησε μυστική πτήση στη Μόσχα και επέστρεψε με προμήθειες που θα ενίσχυαν το καθεστώς Άσαντ. Η βοήθεια, όμως, δεν ήταν ανθρωπιστική. Το φορτίο αποτελείτο από 200 τόνους χαρτονομισμάτων που απεστάλησαν στη Συρία μεσούντος του πολέμου ενάντια στους αντάρτες. Η αποστολή ρωσικών στρατιωτικών ελικοπτέρων δεν έφτασε μεν στο στόχο της, αλλά τα γεγονότα απεδείκνυαν ότι η υποστήριξη των Ρώσων προς το καθεστώς Άσαντ ήταν πολύ μεγαλύτερη από ό,τι ήταν δημοσίως γνωστό.

Έτσι βρέθηκαν στην κατοχή της ProPublica οι ονομαστικές καταστάσεις της πτήσης, επιτρέποντάς μας να δούμε τι συμβαίνει στον περίπλοκο κόσμο του ασφαλούς διεθνούς ρεπορτάζ στην ψηφιακή εποχή.

Όλα ξεκίνησαν τον Ιούλιο του 2012, όταν ήρθε σε επαφή μαζί μου μέσω διαδικτύου κάποιος που έμαθε το όνομά μου από έναν φίλο σε μία ψηφιακή ακτιβιστική κοινότητα. Το πρόσωπο αυτό φερόταν ως άντρας -αν και σε αυτήν την κοινότητα οι άνθρωποι συχνά παρουσιάζονται με διαφορετικό φύλο για λόγους ασφάλειας. Ο συγκεκριμένος δε, ήταν απόλυτος όσον αφορά την επιθυμία του για πλήρη εχεμύθεια και μυστικότητα. Η αρχική μας επαφή ήταν μέσω δημόσιας συζήτησης, αλλά μετά επικοινωνούσαμε σχεδόν αποκλειστικά μέσω ασφαλών διαύλων.

Αυτός επικοινώνησε μαζί μου μέσω IRC -Internet Relay Chat-, μια πλατφόρμα ομαδικής συζήτησης που επιτρέπει τη διάδραση μέσω απομακρυσμένου διακομιστή. Οι συμμετέχοντες υιοθετούν ψευδώνυμα (όπως έκανε και η πηγή μου) που μπορούν να καταστούν εναλλακτικές ταυτότητες με τη δική τους φήμη και οντότητα στον ψηφιακό χώρο και να γίνουν τόσο σημαντικές όσο και το επίσημο όνομα των κατόχων τους. Το IRC υφίσταται εδώ και περίπου 30 χρόνια και εξακολουθεί να είναι το αγαπημένο εργαλείο προγραμματιστών, διαχειριστών δικτύων και ατόμων με μεγάλες τεχνικές δεξιότητες σε διεθνείς ομάδες hacktivist, όπως οι Anonymous. Συμμετείχα συχνά σε αυτές τις ομαδικές συζητήσεις, αλλά η πηγή μου δεν επιθυμούσε να μιλήσει σε ανοιχτό, μη-ασφαλές διαδικτυακό περιβάλλον.

Του έδωσα, λοιπόν, τη διεύθυνσή μου στο Jabber: quinn@jabber.ccc.de. Μοιάζει με διεύθυνση ηλεκτρονικού ταχυδρομείου, αλλά δεν είναι, αφού πρόκειται για έναν διακομιστή Jabber ή XMPP, στον οποίο είμαι εγγεγραμμένη ως quinn. Αν δρομολογήσετε το λογισμικό Jabber σε αυτήν τη διεύθυνση θα συνδεθείτε με τον διακομιστή XMPP σας που κατόπιν θα προωθήσει το μήνυμα στον δικό μου διακομιστή (jabber.ccc.de) και μετά σε εμένα. Το ίδιο το Jabber δεν είναι κρυπτογραφημένο αλλά υπάρχει ένα δημοφιλές plug-in που ονομάζεται OTR (Off The Record) Messaging, το οποίο κρυπτογραφεί τα άμεσα μηνύματα. Με αυτόν τον τρόπο, ο διακομιστής της πηγής μου και ο δικός μου θα ήξεραν μεν ότι μιλούσαμε αλλά κανείς δεν θα μπορούσε να δει τι ακριβώς λέγαμε.

Μου είπε ότι είχε στην κατοχή του έγγραφα τα οποία ενδιαφερόταν να δώσει στον Τύπο και ήθελε τη βοήθειά μου. Πολλοί άνθρωποι στις κοινότητες με τις οποίες συνεργάζομαι ήξεραν ότι είχα και στο παρελθόν μεσολαβήσει σε τέτοιου είδους συμφωνίες. Δε θα μπορούσα να ασχοληθώ εγώ η ίδια με τέτοιου βεληνεκούς έγγραφα αλλά, από την άλλη, και οι αίθουσες σύνταξης που μπορούν να το κάνουν συνήθως δεν έχουν τις διασυνδέσεις μου ή γνώσεις ασφαλούς επικοινωνίας. Οπότε οι συμφωνίες αυτές ήταν συνήθως ανεπιτυχείς. Συνήθως όσα μου αποκαλύπτονταν δεν έχρηζαν δημοσιοποίησης αλλά, ακόμα και όταν ήταν ενδιαφέροντα, η προσπάθεια αποστολής δεδομένων μεγάλου όγκου σε ειδησεογραφικό οργανισμό δεν ήταν επιτυχής. Οι προσδοκίες μου ήταν χαμηλές, αλλά αυτό που μου είπε η πηγή μου με εξέπληξε: είχε πρόσβαση μέσω κερκόπορτας στους διακομιστές ηλεκτρονικού ταχυδρομείου τεσσάρων πρεσβειών της Συρίας. Και η πρόσβαση αυτή ήταν συνεχής.

Με τον όρο κερκόπορτα εννοούσε ότι χωρίς να το γνωρίζουν οι Σύριοι έπαιρνε αντίγραφο από κάθε e-mail που έστελναν ή ελάμβαναν και μάλιστα μου έστειλε δείγμα δεδομένων για να αποδείξει τον ισχυρισμό του. Είχε κρυπτογραφήσει ένα ολόκληρο αρχείο μηνυμάτων ηλεκτρονικού ταχυδρομείου, του είχε δώσει ένα αδιάφορο όνομα και το είχε ανεβάσει σε έναν ιστότοπο δωρεάν ανταλλαγής αρχείων. Τα αρχεία, λοιπόν, ήταν μεν διαθέσιμα στο διαδίκτυο αλλά σε κρυπτογραφημένη μορφή. Χωρίς τον κωδικό πρόσβασης, που είχαμε ανταλλάξει κατά την κρυπτογραφημένη συζήτησή μας, κανείς δεν μπορούσε να δει και να εκμεταλλευτεί το κωδικοποιημένο κείμενο.

Quinn Norton

Η πηγή μου εφάρμοζε τακτική προσεκτικής λειτουργικής ασφάλειας ή αλλιώς opsec. Όταν συνδεόταν με διακομιστές, είτε για τα e-mail από τις συριακές πρεσβείες είτε για τις συνομιλίες μας, το έκανε μέσω Tor -ενός ιδιωτικού δικτύου ανοικτής πηγής, που αποκρύπτει τη διεύθυνση IP του χρήστη. Έτσι, κανείς δε μπορούσε να εντοπίσει το διαδικτυακό του στίγμα. Εγώ, ως γνωστή συμμετέχουσα σε αυτήν την επικοινωνία, δεν χρειαζόταν να χρησιμοποιώ το Tor. Το όνομά μου, έτσι κι αλλιώς, ήταν πιθανό να αναφέρεται σε κάποιο άρθρο. Αν έπρεπε όμως να αποκρύψω ότι η πηγή μου μιλούσε με δημοσιογράφο το Tor θα ήταν η επιλογή μου.

Τα USB δεν κοστίζουν. Εξετάστε, λοιπόν, το ενδεχόμενο χρήσης τέτοιων μονάδων που μπορείτε κατόπιν να «εξαφανίζετε» ανά τακτά χρονικά διαστήματα.